Um Ihre lokalen Nutzer für die Authentifizierung in Ihren OXOMI-Portalen zu verwenden, benötigen Sie das OXOMI Paket „pro“ oder höher. Damit können Sie beim Portal alle nötigen Einstellungen vornehmen. Kenntnisse von SAML (Security Assertion Markup Language) und Active Directory werden vorausgesetzt.

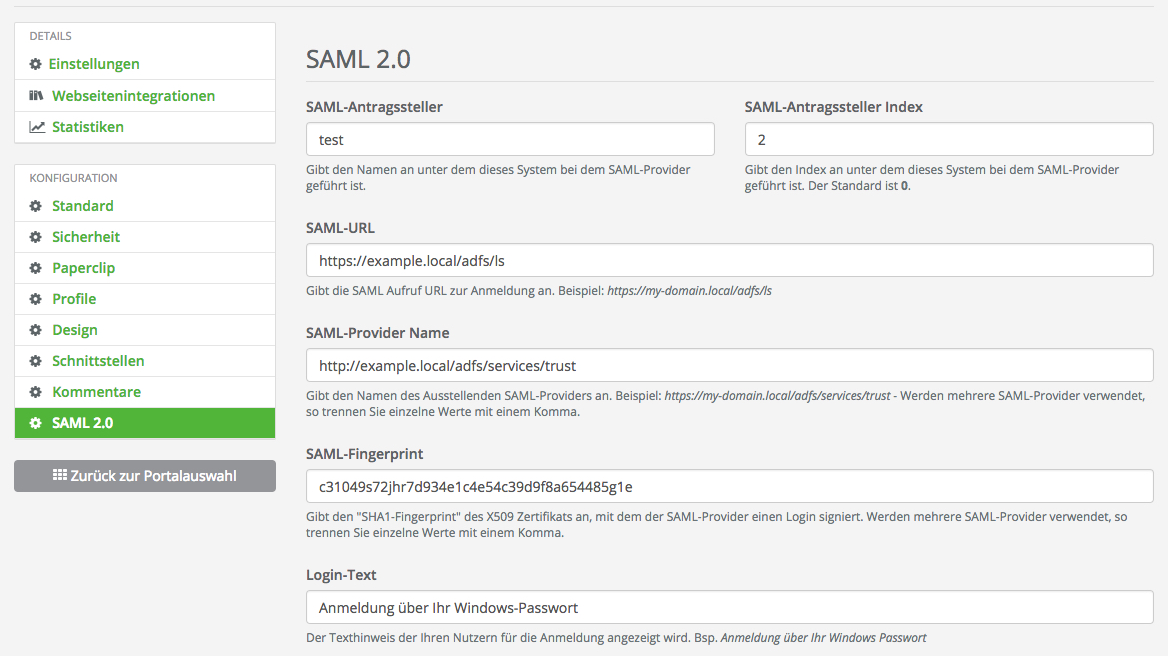

Im OXOMI-Backend müssen SAML-Antragssteller, der zugehörige Index, die SAML-URL, der SAML-Provider Name, der SAML-Fingerprint und ein frei wählbarer Text für den Login-Button für lokale Nutzer angegeben werden:

Der „SAML-Provider Name“ kann mit dem PowerShell Befehl Get-AdfsProperties ausgelesen werden und ist bei dem Wert Identifier sichtbar.

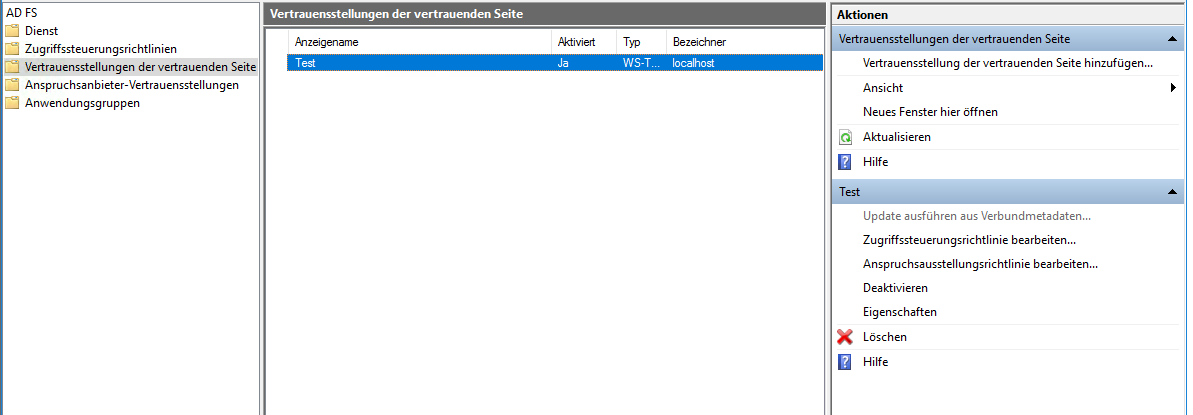

Die passenden Einstellungen dazu müssen wiederum in ADFS (Active Directory Federation Services) vorgenommen werden. Dort gehen Sie so vor:

Begeben Sie sich zu den „Vertrauensstellungen der vertrauenden Seite“ (englisch: Standard Relying Party Trust) und wählen Sie rechts „Vertrauensstellung der vertrauenden Seite hinzufügen“.

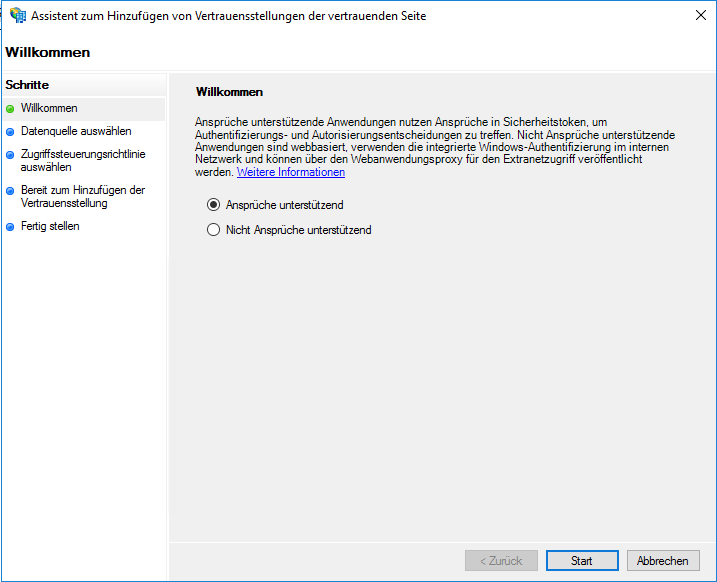

Wählen Sie nun „Ansprüche unterstützend“.

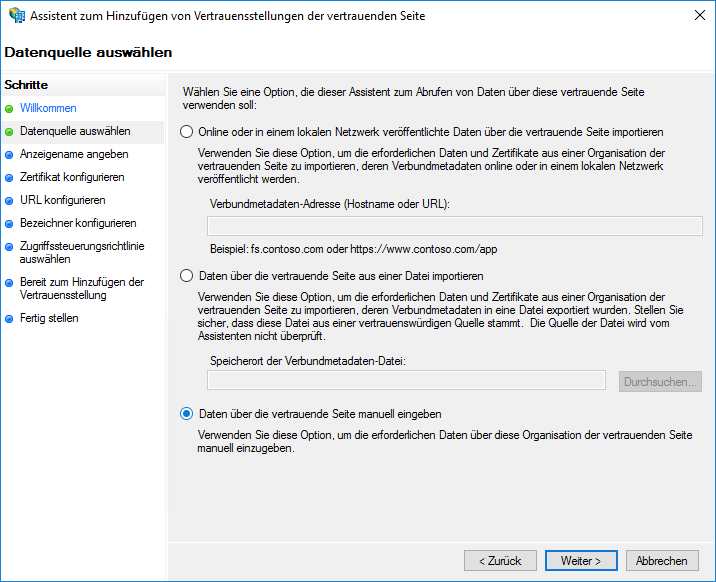

Im nächsten Fenster „Datenquelle auswählen“ die manuelle Dateneingabe auswählen.

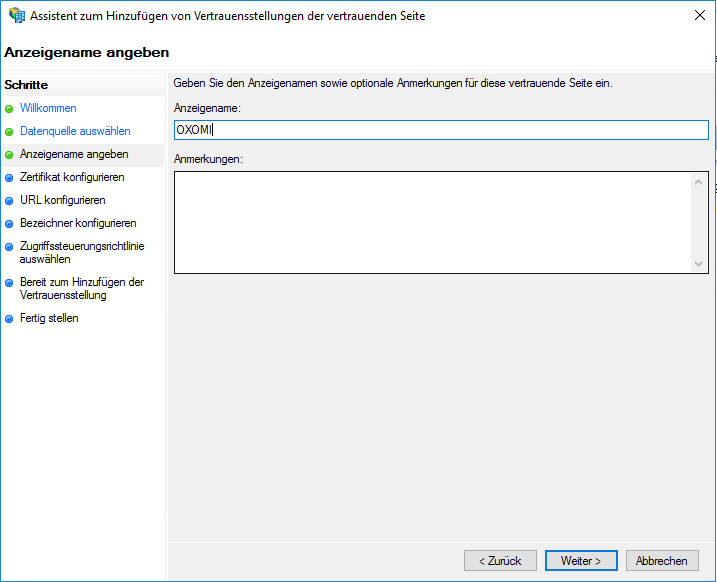

Als Nächstes geben Sie einen Namen ein, mit dem Sie die Einstellungen auch in Zukunft wiedererkennen.

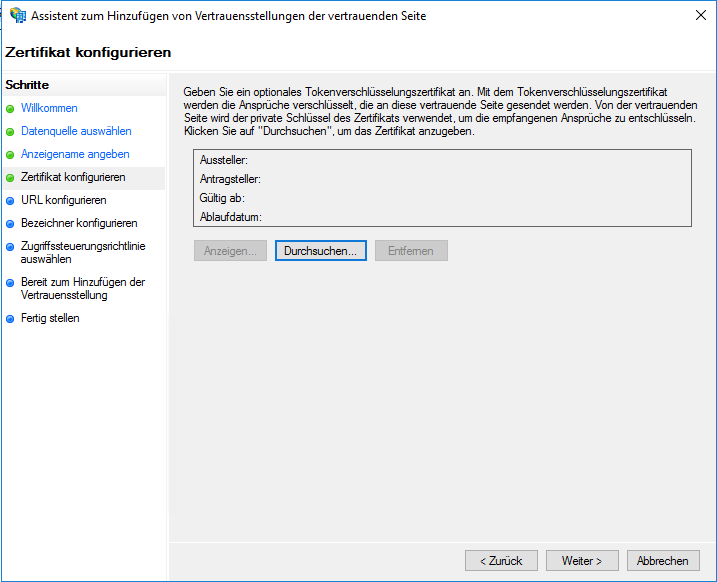

Die folgenden Einstellungen zum Zertifikat können übersprungen werden.

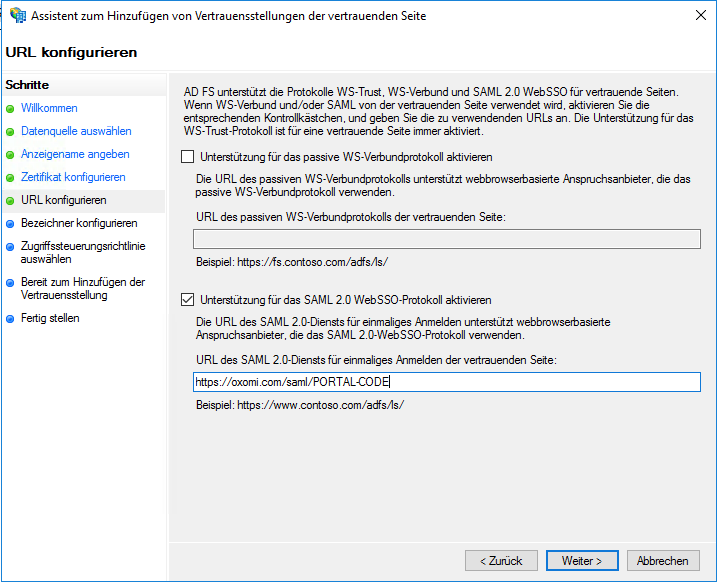

In der URL-Konfiguration wählen Sie die Option zur Unterstützung von SAML 2.0. Dort ist die URL https://oxomi.com/saml/<PORTAL-CODE> zu hinterlegen. <PORTAL-CODE> muss dabei mit dem Code Ihres Portales ersetzt werden. Diesen entnehmen Sie der URL, mit der Sie Ihr Portal erreichen – hinter https://oxomi.com/p/ folgt Ihr Code (bspw. hat unser Portal: https://oxomi.com/p/125/search den Code 125).

Hinweis

Wichtig: Es muss SSL-Verschlüsselung genutzt werden, also HTTPS, nicht HTTP.

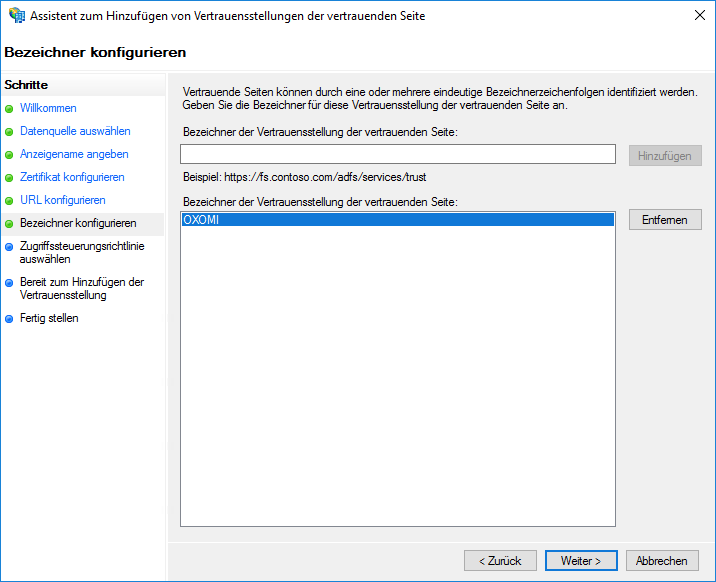

Fügen Sie nun einen Bezeichner mit beliebigem Namen hinzu. Dieser wird in OXOMI in das Feld „SAML-Antragssteller“ eingetragen.

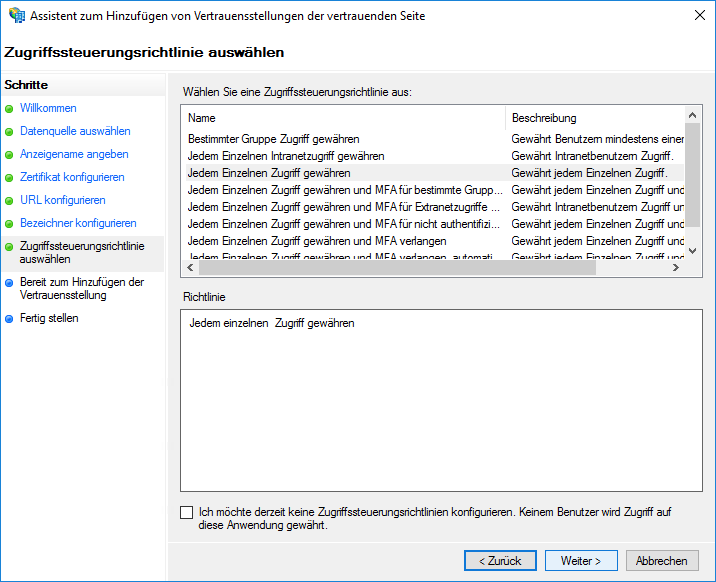

Die Zugriffssteuerungsrichtlinie können Sie nach eigenen Wünschen wählen.

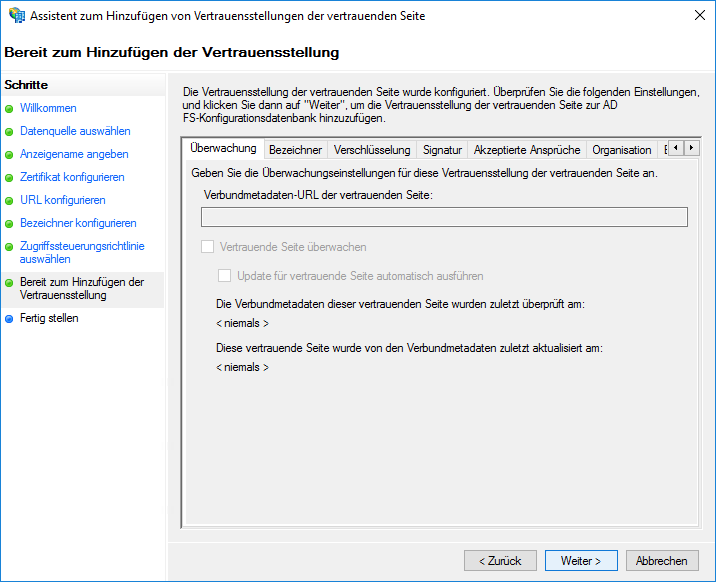

Anschließend können Sie Ihre Einstellungen nochmals überprüfen. Nach der Fertigstellung wählen Sie „Anspruchausstellungsrichtlinie bearbeiten“:

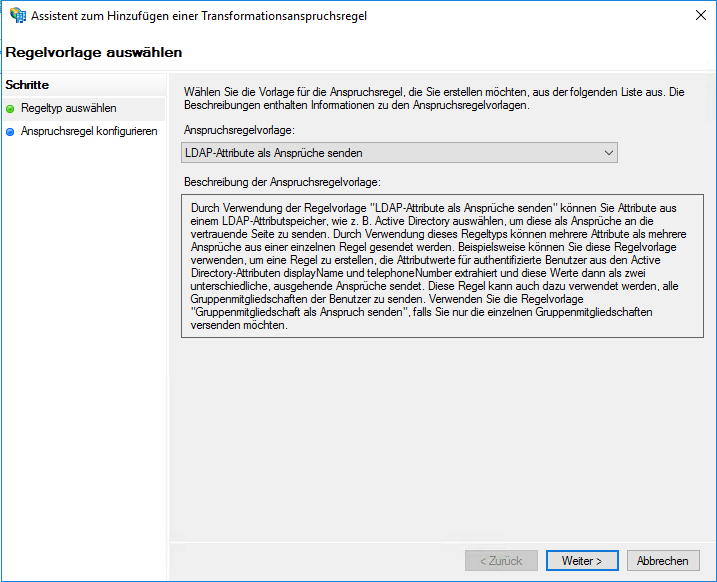

Wählen Sie hier „LDAP-Attribute als Ansprüche senden“.

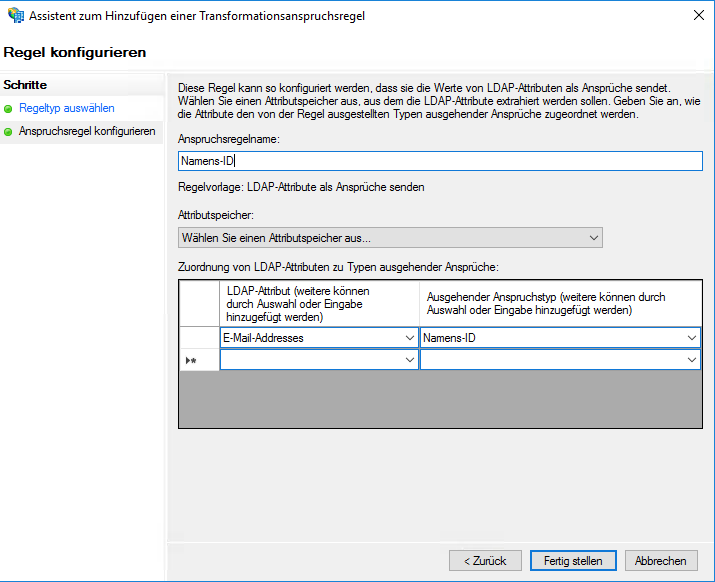

Wählen Sie nun das Attribut, welches als Portalbenutzername in OXOMI fungieren soll. Es empfiehlt sich z.B. die E-Mail-Adresse. Optional können nun noch eine oder mehrere Regeln erstellt werden, um Attribute direkt als Portalrollen festzulegen:

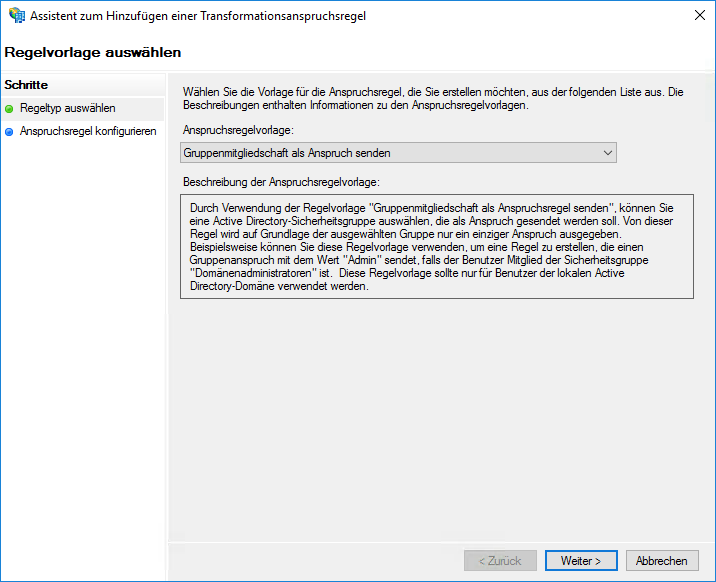

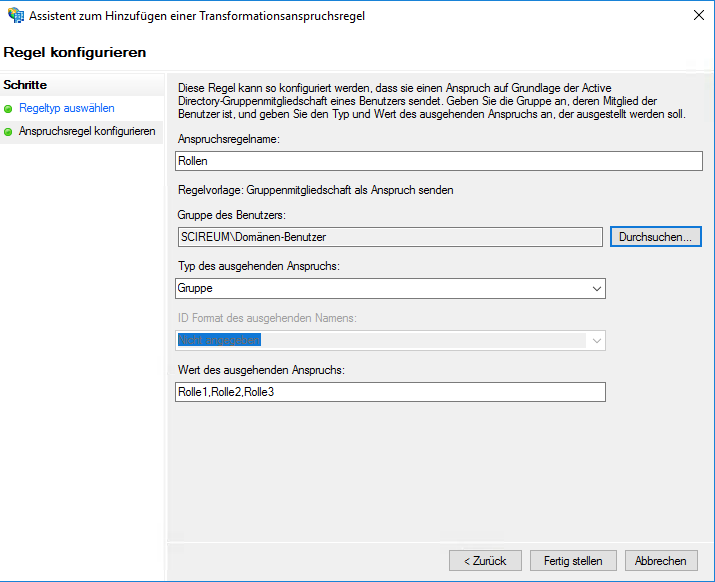

Dafür wird die Vorlage „Gruppenmitgliedschaft als Anspruch senden“ gewählt.

Wählen Sie die LDAP-Gruppe und definieren Sie als Typ „Gruppe“. Bei „Wert des ausgehenden Anspruchs“ werden eine oder mehrere Portalrollen (kommagetrennt) angegeben.

Der „SAML-Fingerprint“ des Zertifikats kann mit dem PowerShell Befehl „Get-ADFSCertificate“ ausgelesen werden. Relevant ist der Fingerprint des „Token-Signing“-Zertifikats.

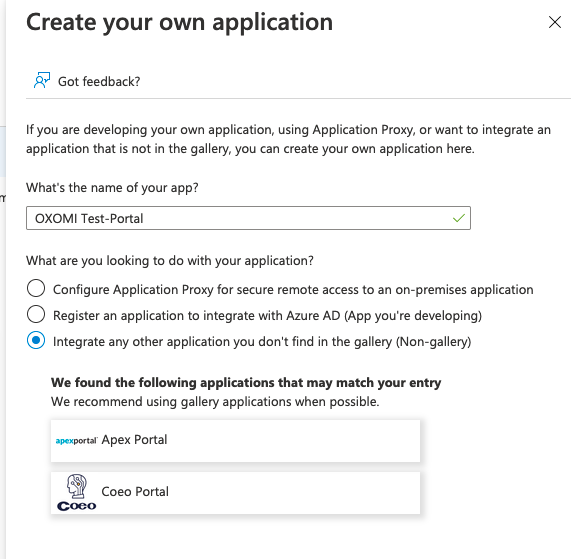

Im Azure Portal muss eine „enterprise application“ angelegt werden. Hierzu muss Create your own application verwendet werden.

Nach dem Anlegen der neuen Enterprise Application wird der Menüeintrag „Single sign-on“ ausgewählt. Auf dieser Seite wird „SAML“ aktiviert, danach werden die SAML Einstellungen angezeigt.

Unter Punkt 1, „Basic SAML Configuration“ wird der Punkt „Edit“ angeklickt.

Unter „Reply URL“ muss die URL zu OXOMI eingetragen werden. Diese lautet

https://oxomi.com/saml/<PORTAL-CODE>.

<PORTAL-CODE> muss dabei mit dem Code Ihres Portales ersetzt werden.

Diesen entnehmen Sie der URL, mit der Sie Ihr Portal erreichen – hinter

https://oxomi.com/p/ folgt Ihr Code (bspw. hat unser Portal:

https://oxomi.com/p/125/search den Code 125).

Im OXOMI Backend unter dem Portal den Menüpünkt „SAML 2.0“ anklicken. Hier müssen die Werte aus dem Azure AD Portal übernommen und im OXOMI Backend gespeichert werden.

| OXOMI Portal Einstellung | Azure AD | Hinweis |

|---|---|---|

| SAML-Antragssteller | Punkt 1 / Identifier (Entity ID) | |

| SAML-Antragssteller Index | 0 | Bei Azure AD muss der Wert immer auf 0 gesetzt werden! |

| SAML-URL | Punkt 4 / Login URL | |

| SAML-Provider Name | Punkt 4 / Azure AD Identifier | |

| SAML-Fingerprint | Punkt 3 / Thumbprint |

Im Azure AD Portal unter dem Punkt „Users and groups“ müssen noch Benutzer oder Gruppen hinterlegt werden, die einen Zugriff auf das Portal erhalten sollen.

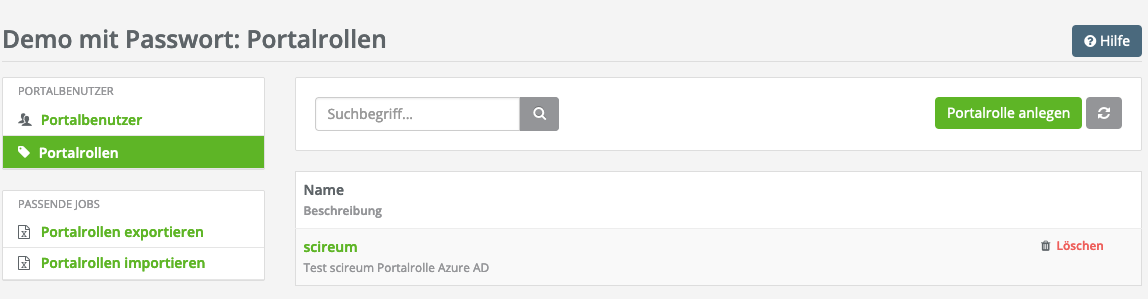

Es können Portalrollen auch mit Azure AD an OXOMI übergeben werden. Hierzu werden wir in der Anleitung eine Rolle „scireum“ im OXOMI Portal anlegen und verwenden:

Im Azure AD muss der Menüpunkt App registrations aufgerufen werden.

Über den Reiter „All applications“ wird die enterprise Application „OXOMI Test-Portal“ angezeigt, mit einem

Mausklick wird diese geöffnet.

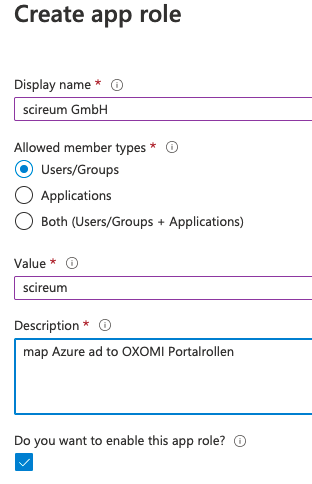

Unter dem Menüpunkt „App roles“ kann unter „Create app role“ eine neue Rolle angelegt werden.

Der Value ist der Name der Rolle im OXOMI Portal.

Nach dem Speichern der App role muss im Azure AD Portal wieder zurück auf die Detailansicht der Enterprise Application gewechselt werden.

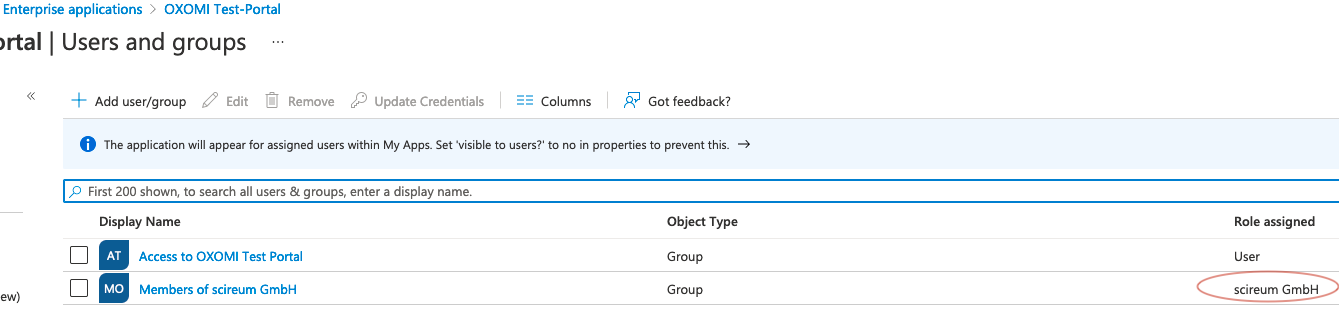

Unter dem Menüpunkt „Users and groups“ kann eine neue Gruppe der Enterprise Application eingerichtet werden.

Beim Hinzufügen der Gruppe kann auch sofort die App Role ausgewählt werden.

Mit dieser Funktion werden Azure AD Gruppen auf OXOMI Portalrollennamen übertragen.

Nach dem Speichern zeigt Azure AD folgende Gruppen mit Rollen an:

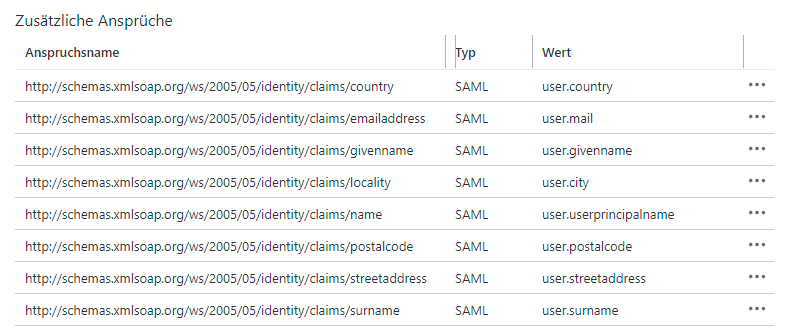

Es besteht die Möglichkeit die Daten der Benutzer vom ADFS bzw Azure AD in das OXOMI Portal zu übernehmen.

Damit die Daten von OXOMI übernommen werden, muss in der Portalkonfiguration im OXOMI die Einstellung (unter „Profile“) „Automatisch Portal-Benutzer anlegen/aktualisieren“ aktiviert werden.

Die weitere Konfiguration erfolgt im AzureAD oder im ADFS unter Attribute & Ansprüche

| Namespace | Name | OXOMI Portal Benutzer |

|---|---|---|

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | gender | Anrede (Integer Wert, 1 = Herr, 2 = Frau) |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | givenname | Vorname |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | surname | Nachname |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | emailaddress | |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | streetaddress | Straße |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | locality | Stadt |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | postalcode | Postleitzahl |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | country | Land |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | companyname | Firmenname |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | department | Abteilung |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | telephonenumber | Telefon |

| http://schemas.xmlsoap.org/ws/2005/05/identity/claims | facsimiletelephonenumber | Fax |

Konfigurationsbeispiel AzureAD